Algorytm klucza asymetrycznego

Algorytm klucza asymetrycznego, nazywany także algorytmem kryptografii klucza publicznego, jest to technika kryptograficzna, która wykorzystuje parę kluczy – klucz publiczny i klucz prywatny – do szyfrowania i deszyfrowania danych. Jest to jeden z fundamentalnych elementów bezpieczeństwa w świecie cyfrowym, stosowany między innymi w transakcjach online, komunikacji e-mailowej oraz w kryptowalutach, takich jak Bitcoin czy Ethereum.

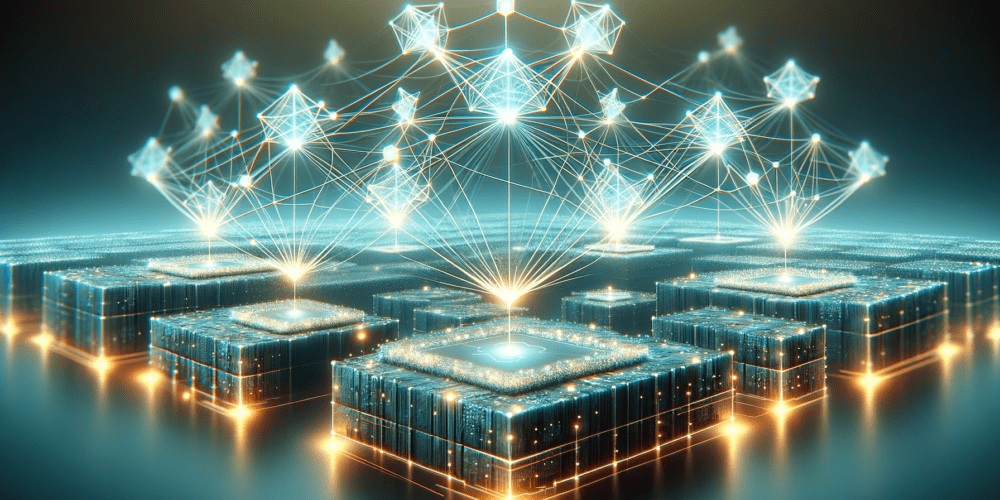

Jak działa algorytm klucza asymetrycznego?

Algorytm klucza asymetrycznego opiera się na zastosowaniu dwóch kluczy: publicznego i prywatnego. Klucz publiczny jest udostępniany publicznie i służy do szyfrowania danych, natomiast klucz prywatny jest trzymany tajnie i służy do ich odszyfrowania. Gdy ktoś chce przesłać poufną informację do innego użytkownika, użyje klucza publicznego odbiorcy do zaszyfrowania danych, które będą mogły zostać odszyfrowane jedynie przy użyciu odpowiadającego im klucza prywatnego.

Zalety i zastosowania algorytmu klucza asymetrycznego

Algorytm klucza asymetrycznego ma wiele zalet, a jedną z najważniejszych jest możliwość bezpiecznej komunikacji między dwiema stronami, niezależnie od tego, czy klucz publiczny jest znany publicznie. Ponadto, dzięki tej technice możliwe jest również uwierzytelnienie danych oraz podpisywanie cyfrowe dokumentów, co jest istotne w świecie online, gdzie łatwość fałszowania danych jest duża. Algorytm klucza asymetrycznego jest również szeroko stosowany w kryptowalutach, gdzie klucze publiczne i prywatne są podstawą transakcji.

Podsumowanie

Algorytm klucza asymetrycznego jest kluczowym narzędziem w dziedzinie kryptografii, zapewniającym wysoki poziom bezpieczeństwa danych w świecie cyfrowym. Dzięki zastosowaniu dwóch kluczy – publicznego i prywatnego – umożliwia bezpieczne szyfrowanie, deszyfrowanie, uwierzytelnianie danych oraz podpisywanie cyfrowe. Jego zastosowania są liczne i zróżnicowane, od bezpiecznej komunikacji po transakcje kryptowalut. Dlatego też znajomość działania algorytmu klucza asymetrycznego jest niezwykle istotna dla osób zajmujących się bezpieczeństwem informacji w erze cyfrowej.